Create an account

Personal information

Only business members can sign up and use the Costomi platform.

This account already exists.

Those passwords didn’t match.

View

View

View

View

Company information

Only business members can sign up and use the Costomi platform.

Business registration date

You can attach one image file (JPG, PNG) or PDF file of less than 10 MB.

Buyer information

Please enter basic information.

You can edit this information at any time after signing up.

Buyer company name

The buyer name will be printed on the invoice.

Membership registration will be completed within 24 business hours.

Account user agreement

To access more features,

please sign in first.

Are you sure you want to delete this product?

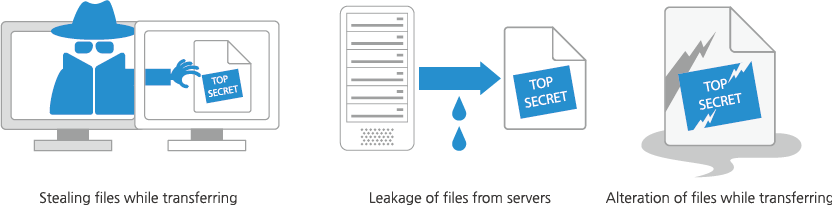

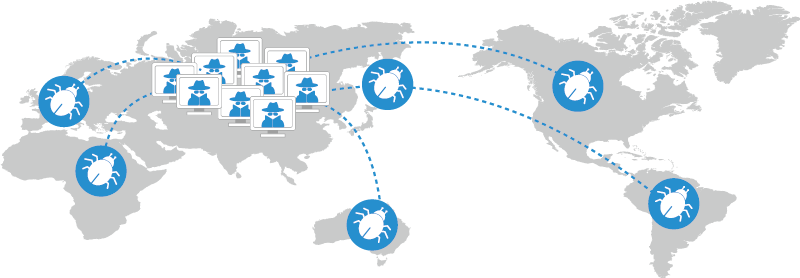

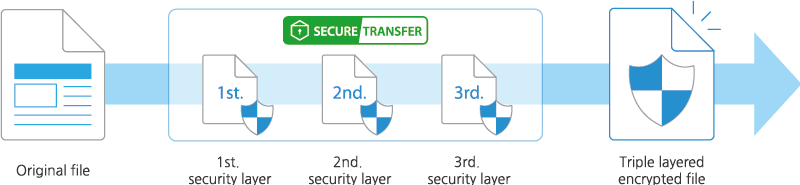

- Algorithmes avancés en en / décryptage multiples

- Faire des canaux sécurisés lors du transfert

- Transferts de fichiers les plus sûrs dans n'importe quel périphérique

- Aucun impact sur les politiques de sécurité existantes

- Fichier de grande taille à grande vitesse en / décryptage

- Intégré aux fonctionnalités de transfert avancées

- Cryptage à trois couches pour les métadonnées

INNORIX America (HQ)

+1 716 835 3333

1140 Avenue of the Americas, New York City, NY, USA

INNORIX Vietnam (Marketing)

+84 28 3636 7993

25 Hoàng Hoa Thám, Phường 6, Bình Thạnh, Thành phố Hồ Chí Minh, Việt Nam

INNORIX Korea (R&D)

+82 2 557 2757

INNORIX Bldg., 93 Pirundae-ro, Jongno-gu, Seoul, Korea